抄録

この記事では、IAM 実務者が認証システムのセキュリティとユーザビリティの両方のニーズを成功裏に実現できるようにする、思慮深い、消費者に優しい多要素認証(MFA)プログラムを展開する方法について説明します。このアプローチは、6つの柱からなるフレームワークに基づいています。すなわち、さまざまな形態のMFAの実行可能性を判断すること、MFAオプションのマルチモーダルな展開を可能にすること、採用を奨励すること、すべてのサービスとアクセスチャネルでMFAをサポートすること、サポートプロセスを設計すること、MFAが消費者と企業の両方に追加のセキュリティを提供できるような信頼できる環境を構築することです。

キーワード: MFA, Multifactor Authentication, 2FA, Two-Factor Authentication, Strong Authentication, SCA, Human-Centric Design, Usability, UX

引用の仕方: Kaushik N., (2020) “Designing MFA for Humans”, IDPro Body of Knowledge 1(3).

2020年10月30日発行

査読付き

ライセンス CREATIVE COMMONS ATTRIBUTION-NONCOMMERCIAL-NODERIVS 4.0

人間のためのMFAをデザインする

By Nishant Kaushik

© 2020 IDPro, Nishant Kaushik

イントロダクション - 人間のためのMFAをデザインする

毎年がPKIの年だとしたら、二要素認証の年はいつ頃だったのでしょうか?2012年は、Mat Honan氏の大規模なハッキング事件で、私たちのデジタルライフがいかに脆弱であるかが浮き彫りになった年だったでしょうか?1 , 2 , 3 , 4 有名人の写真がiCloudに流出したことにより、様々な消費者サービスが二要素認証をユーザーが利用可能なオプションとして提供することを急ぐようになった2014年だったでしょうか?5 それとも、少なくとも金融機関にとっては、PSD2が本格的な規制を提供した2018年に本当に到来したのでしょうか?6 , 7

専門用語

-

アダプティブ認証 - アダプティブ認証は、セッションが開始されたとき、アクセス要件が再評価を必要とするセッション中、またはセッショントークンの有効期限が切れたときなど、ユーザーセッション中のいつでも必要とされる認証レベルを決定し、強制することを目的としています。この認証レベルを達成するために使用される要素は、アクセスされるリソースを管理するアクセス制御ポリシー、およびその時点でそのユーザーに有効な様々な環境条件やリスク要因に基づいて動的に決定されます。

-

アカウントの乗っ取り - アカウントの乗っ取りは、悪意のある第三者がユーザーのアカウント資格情報へのアクセスに成功することで、ID 窃盗および詐欺の一形態です。

-

継続的認証 - 継続的認証とは、さまざまな信号や測定値を使用して、ユーザーセッション中に、セッションの最初に認証したユーザーと同じユーザーであることの信頼度に変化があるかどうかを判断し、信頼度が低下した場合に認証アクションを起動するメカニズムです。

-

PSD2 - PSD2(Revised Payment Services Directive, Directive (EU) 2015/2366)は、欧州連合(EU)および欧州経済領域(EEA)全体の決済サービスおよび決済サービスプロバイダを規制するために、欧州委員会(Directorate General Internal Market)によって運営されているEU指令である。この指令には、特に強力なクライアント認証に関連した多くの要件が含まれています。

-

ソーシャルエンジニアリング - ソーシャルエンジニアリングとは、パスワードや銀行情報などの機密情報を明かしたり、コンピュータへのアクセスを許可して悪意のあるソフトウェアを密かにインストールさせたりするように人々を操作する方法です。

-

ステップアップ認証 (Step-Up Authentication) - 通常、最初の認証セッションの確立に使用されたものとは異なる要素を使用して、1つまたは複数の追加の認証チャレンジを発行することで、システムがユーザーの認証に関して持つ保証レベル (または信頼度) を向上させる方法。保証レベルを向上させる必要性は、通常、ユーザがアクセスしようとしている機微なリソースに関連するリスクによって引き起こされます。

-

脅威のモデリング - 脅威のモデリングは、アプリケーションやプロセスに影響を与える可能性のある脅威、攻撃、脆弱性、および対策を特定するために使用される分析技術です。

-

二要素認証(2FA) - 多要素認証の特定のケース(参照: IDProの統合用語)で、2つの要素がユーザーの身元を確認するためにチェックされなければならない。

闘争は現実

二要素認証(2FA)は新しいものではありません。IAMの実務家は、確かにプロの生活の中でそれをよく知っていますが(ハードウェアトークンでいっぱいのキーチェーンを覚えていますか?なぜでしょうか?

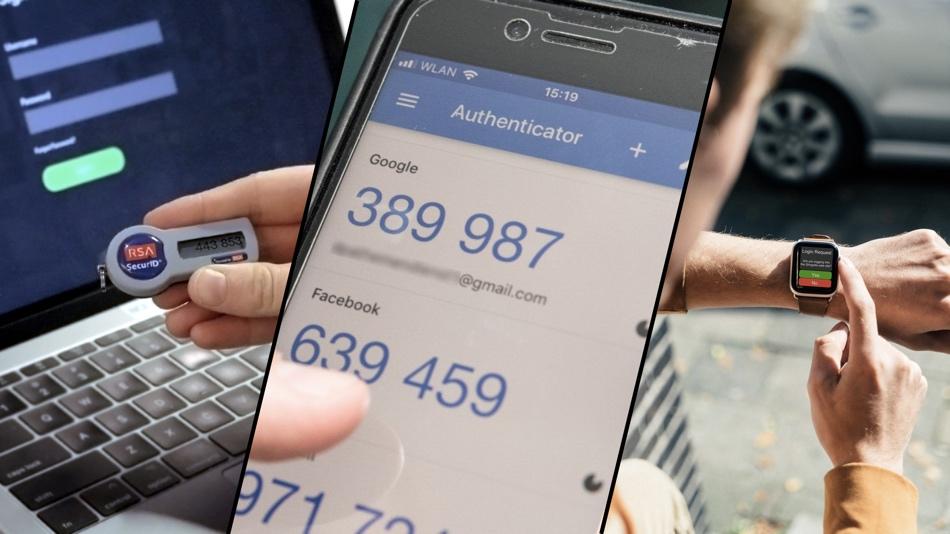

Figure 1: これを持っているのを覚えていますか?

単純な理由は、従業員がどんな苦しくて不便なメカニズムを強制的に採用させられても(個人の携帯電話のモバイルデバイス管理を除いて)、それに従う囚われの身である一方で、顧客は別の話だからです。顧客体験は重要であり、それがうまく行われていなければ、人々はそれを有効にしようとしない(オプションである場合)か、それを回避するように努力するか、あるいは全く関与しないことを決定するだろう。

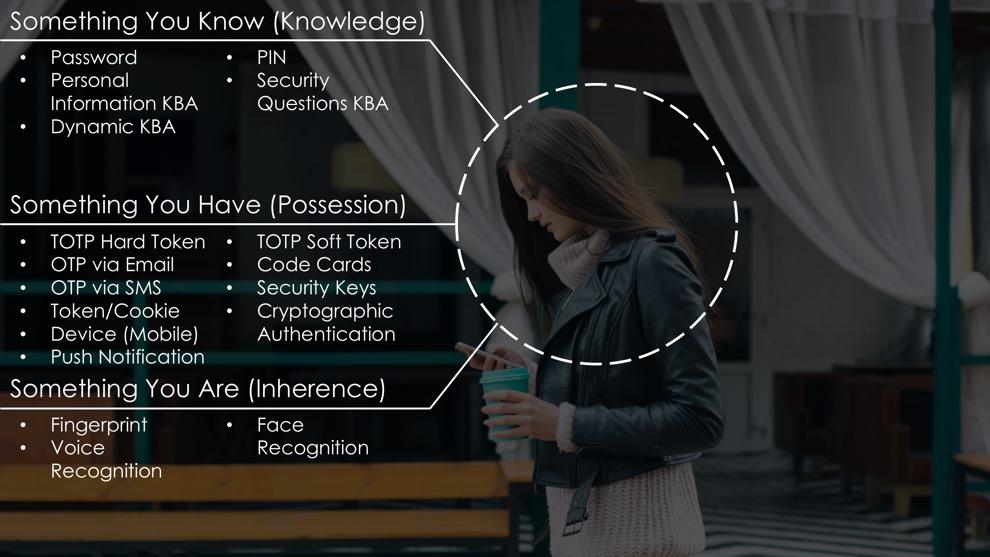

2FA の導入を始めようとしている組織にとって、2FA の導入は混乱を招き、困難なものになります。組織は、「あなたが○○すること」のカテゴリに広がる要因の広範なリストを見つけることができますが、適切な 2FA スキームを導入する方法についてのガイダンスはほとんどありません。それは、モデルキットに入っているすべての部品を手に入れるようなものですが、取扱説明書がないのです。

Figure 2: 選べる豊富なメニュー

ほとんどの組織では、パスワード認証ステップの最後に追加の要素を追加して、その日のうちに終了させるというアプローチをとっています。残念ながら、この単純化されたアプローチでは、問題にうまく対処することができず、違反の原因となるベクトル、脆弱なインフラ、そして顧客の満足度が低い状態が続くことになります。

要因で考える

多要素認証 (MFA) はさておき、認証フレームワークの目的は、戻ってきた人 (または物) が前回システムが見たものと同じものであることを、必要なレベルの保証で検証することです。この最後の部分が、認証の実装を難しくしています。認証の保証を評価する上で重要な要素は、敵対者が認証を回避するのがどれだけ簡単か、あるいはその可能性が高いかを判断することであるため、認証の保証を測定することは主観的なものであり、組織、業界、またはエンドユーザ・コミュニティの間で正規化することはできません。これを正しく判断するには、脅威のモデル化とリスク分析(これについては後述)を行い、これをさまざまな文脈での認証方法に変換する必要があります。

この保証への要求は、認証の要因が関係してくるところです。要因は、認証フレームワークに、評価、呼び出し、測定するための具体的なものを与えることで、抽象的なものを具体的なものにします。起こった重要な進化は、すべての要因が同じように作られるわけではないという認識です。この実現により、使用できる要因の種類が拡大されただけでなく、数値的に同じではない異なる要因のセットを使用しても、同じレベルの認証保証を達成できるという理解が生まれました(例えば、2 つの要因の 1 セットでは、4 つの要因の異なるセットと同じレベルの保証を達成することができます)。保証に関する要件は、議論を 2FA から MFA に向けて推進するのに役立っています。

これらすべての要素の影に隠れている重要な考慮事項の1つは、要素の性質とユーザー・エクスペリエンスへの影響です。認証要因がエンドユーザーが関与しなければならない明確な課題(または「能動的」要因)に変換された場合(バックグラウンドで静かに動作する「受動的」要因とは対照的)、ユーザビリティへの影響を考慮して、認証プロセスで使用される要因の数を削減しようとする組織が出てきます。これを補う方法の 1 つは、アクセス要求に関連するリスクが高まった場合に、追加の(能動的な)要因を呼び出すことです(ステップアップ認証または適応認証と呼ばれることが多い)。認証の保証とリスクを評価するためのさらに洗練されたアプローチとして、継続的認証があります。これは、セッション中に ID やアクセス情報がどのように変化するかを考慮して、保証レベルがユーザセッションの期間中に低下することを認識し、受動的な要因を使用して保証レベルの変化や低下を常に測定し、保証レベルを元に戻すためにステップアップ認証が必要かどうかを判断することができます。

これらのアプローチのすべてにおいて、認証の要因は、認証フレームワークが、ビジネスが要求する認証セッションの保証レベルを測定し、達成し、維持することを可能にする制御ベクトルである。

MFAスキーマをデザインするためのフレームワーク

MFA は、業界、ユーザベース、脅威モデルを問わず必須のものとなっており、以下に説明する課題と実践は、小規模な組織にも大規模な組織にも等しく適用されます。本書は、製品チーム、従業員、および顧客にとって有用であることを証明するべき MFA プログラムを構築するための基本的なフレームワークを示しています。このフレームワークは、セキュリティ、ユーザビリティ、およびプライバシーのバランスをとるという課題に取り組む 6 つの柱に基づいています。

1. 実行可能性

このフレームワークの第一の柱は、「実行可能性」である。実施者や意思決定者は、可能性のある要因の長いリストを検討する際に、その中のどの要因が MFA スキームにとって実行可能であるかを評価しなければならない。実行可能性の評価には、複数の考慮事項がある。:

-

ユーザーの受容。ユーザーベースを構成している人たちが、どのような要因で受け入れて利用してくれるのかを考えてみましょう。

-

コストのこと。要因のコストについて考え、それがビジネスが負担するコストであるか、顧客が負担するコストであるかどうかを考えてください。ハードウェアトークンは素晴らしいですが、高価です。ビジネスは彼らの顧客のためにそれを買っているか、彼らはそれを自分自身を購入するために顧客を期待していますか?

-

脅威モデル。ファクターに関連する脅威モデルを検討してください。USB デバイスは、ユーザーが認証するためにデスクトップ上のポートにキーを差し込むという、非常に安全な認証ファクタになります。しかし、調査研究によると、人々はオフィスを離れてもUSBデバイスをデスクトップに差し込んだままにしておくことが多く、事実上、USBデバイスを所有しているという保証を否定しています。これについて詳しく議論するのはこの記事の範囲外であるが、ID 管理の中核的な規律として脅威モデルを導入する必要性があることに注意すること。

-

効果を考える。要因の有効性を検討する。例:MFAの広く展開されているセキュリティ質問は、ソーシャルメディアのプロフィールが公開され、ソーシャルエンジニアリングの脅威にさらされている今の時代には、効果がないと普遍的に認められています。

-

規制遵守。多くの場合、規制当局が異なる業界でどの要素が許容されるかについて意見を述べることが多くなっているため、規制遵守が方程式に入ることがあります。

2. マルチモーダル

フレームワークの 2 番目の柱は、Multimodal である。2FA を実装する場合、目標は、各ユーザが認証時に少なくとも 2 つの要素を採用することである。しかし、それは、ビジネスが2つの要因だけをサポートすべきであるという意味ではありません。すべての要因がすべてのユーザーに対応するわけではなく、ビジネスが MFA を利用する顧客の数を増やそうとしている場合、膨大で多様なユーザーベースに対応するオプションを提供しなければなりません(すなわち、マルチモーダルでなければなりません)。誰にでも通用する2つの要素を見つけることができるという考えは、最小公約数アプローチにつながり、多くの業界がSMS OTPをMFAの事実上の「標準」とし、セキュリティモデルを弱体化させることになっています。8

Figure 3: 人それぞれ筆が違う

選択肢を提供することで、ビジネスはエンドユーザーの様々な能力、嗜好、および状況に対応することができ、顧客を疎外し、しばしばセキュリティを弱める「ワンサイズ・フィット・オール」のアプローチを避けることができます。

マルチモーダルであることは、認証プラットフォームがリスクだけでなく、ユーザの能力にも適応できるようになることを必然的に必要とします。この適応能力を高めるためには、認証サービス/プラットフォーム/プロバイダがインテリジェントなユーザーフローを作成する必要があります。9

3. 養子縁組

3 つ目の柱は、最も誤解されているもの、つまり「採用」です。現実には、ビジネスが MFA を義務付けることができる企業環境とは異なり、顧客環境では、エンドユーザに MFA の使用を開始するように説得する必要があります。このパターンの受け入れは増加していますが、一般的には、これは言うは易く行うは難しです。10

組織は、特にMFAスキームを設計する際には、UXリサーチをIAMプログラムの中核的な要素とする必要があります。これは、ビジネスが採用を促進するためにロールアウト計画に組み込まなければならない適切なメッセージング、トレーニング、インセンティブのコンポーネントのセットを作成するための重要かつ基礎的な要素です。11

4. オムニチャネル

MFA を設計する際に見落とされがちな柱は、オムニチャネルです。企業は、MFAがウェブやモバイルチャネルだけに適用されるべきではなく、顧客に接するすべてのチャネルに展開されなければならないことを認識していないことがよくあります。これは、マルチモーダリティの柱に関連しています。企業は、ウェブ、モバイル、コールセンター、対面、チャット、スマートホームアシスタントなど、多くのチャネルで顧客やパートナーと関わっていますが、各チャネルは通常、エンドユーザーを認証するための全く異なる方法をもたらします。

この一貫性のなさは、エンドユーザーをイライラさせ、顧客担当者やIT担当者の頭痛の種となり、悪者を喜ばせます。攻撃者は、これらのチャネルの中で最も弱いリンクを探し、そのチャネルの弱点だけでなく、顧客や従業員が感じるフラストレーションを利用して、そのチャネルを狙うのです。その結果、アカウント乗っ取り攻撃や詐欺が横行します。このビデオでは、カスタマーサービスの認証プロセスの弱点を突いてアカウントを乗っ取る典型的なソーシャル・エンジニアリング攻撃をご覧ください。

今日のビジネスには、さまざまな認証モデルが混在する一貫性のないごった煮状態から脱却し、さまざまなチャネルでセキュリティレベルの一貫性と平等性を実現することが急務となっています。

5. プロセス

frameworkの第5柱はほとんどの組織がに十分な注意を払わない1つである。プロセスです。個々の顧客のためのMFAを可能にし、維持することは多くの異なったプロセスを含み、それぞれが適切に設計される必要がある。:

-

登録: 登録プロセスに欠陥がある場合、MFA の保証は最初から疑わしいものとなります。多くの組織では、ユーザーが最初の認証のみを使用して認証した後に、2つ目の要素を設定することを許可しており、これは全体的なセキュリティスキームにおける大規模な脆弱性のポイントです。

-

バックアップ/代替手段 . そのため、ビジネスは、顧客が追加の認証機 能をバックアップとして設定することを許可するだけでなく、積極的に奨励する方法を考えなければなりません。また、これらのバックアップはプライマリと同じ強度を持っていなければなりません。

-

脱出経路 : すべての認証要素が常に利用できるわけではなく、代替メカニズムが利用できない場合があります。建物の一部や飛行機の中など、信号が届かない場所で作業をしている人のために、プッシュ通知ベースの認証がどうなるかを考えてみましょう。バックアップとして使用しているFIDOセキュリティ・キーをオフィスの引き出しに安全にロックしたままにしておいたとしても、問題外ではありません。このような状況下で鍵をかけてしまうことは、非常に問題があり、回避策として悪用される可能性があります。脱出経路は、すべての状況で適切なものではないかもしれませんが、システムに設計すべきかどうかを慎重に検討してください。

-

リカバリ:認証要素を失ったエンドユーザーが永久にロックアウトされるという悲惨な結果に直面しないように、ビジネスが認証要素を失ったエンドユーザーをどのようにサポートするかを検討してください(所有者が秘密鍵を含むハードウェア・トークンを失ったために、ビットコイン・ウォレットが回復不能にロックアップされたという恐ろしい話を考えてみてください)。リカバリーパスは、悪者のためのバックドアにならないように、適切に設計されなければなりません。リカバリーを行うための検証要素として認証要素を使用してはいけません(例えば、SMS OTP を認証の第二要素として使用し、忘れたパスワードをリセットする方法としても使用しているすべてのサービス)。これは、2FA スキームを 1 要素認証スキームに変えるバックドアを効果的に作成します。

-

Deprovisioning : もちろん、ビジネスは、顧客が利用できなくなった、あるいは脆弱性や問題点が発見されたためにビジネスに受け入れられなくなった要因を無効にする方法を検討しなければなりません(それが個人レベルであるか、システム全体であるかは別として)。

重要なことは、脱出経路と回復フローは、それらに関連したより高いリスクを伴う例外として扱われる必要があるということである。それは、それらのフローのリスク評価とセキュリティを高めることを意味し、多くの場合、摩擦を追加することを意味します。このような状況では、顧客は(ビジネスが適切な説明を提供していれば)これらのパスの精査の増加を理解していることが多いことを覚えておくことが重要である。これらの例外フローのために出現した技術の 1 つは、これらのシナリオで ID 検証ツール(文書ベースの ID 証明など)を使用することである。

6. 信頼できる環境

フレームワークの 6 番目の最後の柱は、MFA を実行するための信頼された環境を確立することです。これらの要素が受け入れられ、保存され、送信され、評価されている環境が危殆化され、盗まれたり、操作されたり、再生されたりしては、ビジネスの認証要素がどれだけ優れていても、強力であっても意味がありません。秘密をキャプチャするキーロガー、SMS コードを傍受したりキーを盗んだりするマルウェアアプリ、悪意のある WiFi、リバースプロキシ、認証情報やトークンをキャプチャして再生する不正なセルタワーなどの脅威は、MFA の有効性を低下させ、これらの要因に対する組織の信頼性を低下させます。すべての多要素認証プロジェクトは、認証の要素を活用するだけでなく、使用されているデバイスやハードウェアの健全性、信頼されているネットワーク、その他のリスクのシグナルにも目を向け、(できれば)顧客を認証するという単純な行為に対する信頼を構築するために、徹底した防御(業界用語では、ゼロトラスト・セキュリティ)を実施する大規模なセキュリティ・プログラムの一部でなければなりません。

結論

このフレームワークは、ユーザーにとって強力で使い勝手の良い MFA サービスを展開するためのガイダンスを提供する。要因の実行可能性、マルチモーダルサポート、採用率、オムニチャネルの適用可能性、信頼された環境を保証するインフラストラクチャの検討は、どのセクターのどの組織にも適用され、MFAプログラムの設計、構築、ロールアウトのすべての段階で考慮されるべきである。

すべての認証が強力であり、すべての顧客が幸せで、従事し、保護されますように。

[この記事はEIC、Identiverse、Identiverse、Identity Weekでの私の講演を基にしています。Identiverseの講演はこちらからご覧いただけます。]

著者バイオ

Nishant Kaushik氏は、アイデンティティ、認証、チャネルセキュリティを強固に統合した初のセキュリティプラットフォームであるUnikenのCTOです。彼は、Thor Technologies、Oracle、SCUID、CA Technologiesでの経験を生かし、15年以上のID管理業界でのアーキテクトと市場をリードする製品の提供の経験を持っています。現在は、アイデンティティを活用して優れたセキュリティを提供する上で、ユーザー体験の問題を解決することに情熱を注いでいます。Nishant は、著名な思想的リーダーであり、アイデンティティのフォトショッパーとして知られており、定期的にカンファレンスで講演を行い、ブログ(blog.talkingidentity.com)やツイッター(@NishantK)で議論を喚起しています。

Nishant Kaushik

CTO, Uniken Inc.

- Berinato, Scott, “Only Mostly Dead,” CSO Online, 23 May 2002, https://www.csoonline.com/article/2113027/only-mostly-dead.html. ↩

- Stiennon, Richard, “The new Entrust: is 2011 the year of PKI?” Forbes, 9 May 2011, https://www.forbes.com/sites/richardstiennon/2011/05/09/the-new-entrust-is-2011-the-year-of-pki/#2bdb8f5a171e. ↩

- Hils, Adam, “2015 Network Security Predictions: 8 Things That Won’t Happen,” blog, Gartner, 29 December 2014, https://blogs.gartner.com/adam-hils/2015-8-network-security-trends-that-wont-gain-t-raction/. ↩

- Honan, Matt, “How Apple and Amazon Security Flas Led to My Epic Hacking,” Wired, 6 August 2012, https://www.wired.com/2012/08/apple-amazon-mat-honan-hacking/. ↩ 5.Wikipedia contributors, “ICloud leaks of celebrity photos,” Wikipedia, The Free Encyclopedia, https://en.wikipedia.org/w/index.php?title=ICloud_leaks_of_celebrity_photos&oldid=974755004 (accessed September 21, 2020). ↩

- Directive 2015/2366/EU of the European Parliament and of the Council of 25 November 2015 on payment services in the internal market, amending Directives 2002/65/EC, 2009/110/EC and 2013/36/EU and Regulation (EU) No 1093/2010, and repealing Directive 2007/64/EC, European Commission, 12 January 2016, https://ec.europa.eu/info/law/payment-services-psd-2-directive-eu-2015-2366/law-details_en. ↩

- Constantin, Lucian, “What is PSD2? And how will it impact the payments processing industry,” CSO Online, 13 September 2019, https://www.csoonline.com/article/3390538/what-is-psd2-and-how-it-will-impact-the-payments-processing-industry.html. ↩

- Suau, Roxanne, “SMS OTP Authentication: Not As Safe As You May Think,” blog, Pradeo, 17 February 2020, https://blog.pradeo.com/sms-otp-authentication-not-safe. ↩

- Goldberg, Joel, “Workflow Orchestration: An Introduction,” DevOps Blog, BMC, 15 October 2019, https://www.bmc.com/blogs/workflow-orchestration/ . ↩

- Camp, L. Jean, Sanchari Das, “Studies of 2FA, Why Johnny Can’t Use 2FA and How We Can Change That,” RSA Conference2019, video session, 12 February 2020, https://www.youtube.com/watch?v=UH9yWvvp4k8 . ↩

- Das, Sianchari, Andrew Dingman, L. Jean Camp, “Why Johnny Doesn’t Use Two Factor: A Two-Phase Usability Study of the FIDO U2F Security Key,”in 2018 International Conference on Financial Cryptography and Data Security (FC), 2018, https://fc18.ifca.ai/preproceedings/111.pdf . ↩